14 Luglio

Russia-gate. L'atto d'accusa contro le spie di Mosca

Documento. Dodici agenti segreti coinvolti. I metodi, la struttura, le azioni. L'operazione sulla campagna presidenziale finanziata con cripto-valuta. DCLeaks era un sito creato dai russi. L'infrastruttura dei Democratici era un colabrodo. E anche l'intelligence americana. L'accusa firmata da Mueller alla vigilia dell'incontro a Helsinki tra Putin e Trump.

Quello che segue è l'atto d'accusa del Dipartimento della Giustizia degli Stati Uniti contro 12 agenti russi accusati di aver interferito nella campagna presidenziale del 2016 ai danni dei Democratici. List lo ha tradotto integralmente (manca solo la parte finale con la formalizzazione dei capi d'accusa, non serve ai fini della ricostruzione dei fatti). Si tratta di un documento di grande interesse dove vengono alla luce fatti nuovi e altri già noti, ma dal quale non emergono fatti che possano condurre - almeno in questa fase dell'indagine - a un'incriminazione di Trump. La pistola fumante sul Presidente non c'è. È presente invece una dettagliata cronologia di azioni fatte dal servizio segreto russo (la GRU) che dimostra come oggi la cyber-guerra sia un fattore determinante nello scontro tra potenze. L'atto d'accusa - e appare difficile ritenerlo frutto del caso - arriva praticamente alla vigilia dell'incontro tra Putin e Trump a Helsinki, il 16 luglio. Alcuni elementi importanti dell'atto d'accusa:

- Organizzazione 1. Nel documento viene citata una Organizzazione 1, si ipotizza - ma non c'è alcuna conferma per ora - che sia WikiLeaks.

- Bitcoin. L'uso della cripto-moneta per finanziare e coprire l'azione di degli agenti russi è uno dei nuovi elementi emersi e, ancora una volta, segnalano come il Bitcoin sia un veicolo ideale per compiere operazioni illecite.

- Le agenzie di intelligence (americane e inglesi) sono penetrate dentro i computer dei russi che in ogni caso hanno continuato a fare il loro lavoro di spionaggio.

- DCLeaks era un sito creato dai russi.

- Giornalisti. Contattano i russi inconsapevolmente e vengono contattati per la pubblicazione dei documenti forniti dall'entità Guccifer 2.0. Non è un hacker solitario, sono i russi.

- Protezione dei dati e delle persone. L'infrastruttura informatica dei Democratici era un colabrodo. Le misure delle agenzie di intellicence dell'era Obama del tutto insufficienti a preservare...

Quello che segue è l'atto d'accusa del Dipartimento della Giustizia degli Stati Uniti contro 12 agenti russi accusati di aver interferito nella campagna presidenziale del 2016 ai danni dei Democratici. List lo ha tradotto integralmente (manca solo la parte finale con la formalizzazione dei capi d'accusa, non serve ai fini della ricostruzione dei fatti). Si tratta di un documento di grande interesse dove vengono alla luce fatti nuovi e altri già noti, ma dal quale non emergono fatti che possano condurre - almeno in questa fase dell'indagine - a un'incriminazione di Trump. La pistola fumante sul Presidente non c'è. È presente invece una dettagliata cronologia di azioni fatte dal servizio segreto russo (la GRU) che dimostra come oggi la cyber-guerra sia un fattore determinante nello scontro tra potenze. L'atto d'accusa - e appare difficile ritenerlo frutto del caso - arriva praticamente alla vigilia dell'incontro tra Putin e Trump a Helsinki, il 16 luglio. Alcuni elementi importanti dell'atto d'accusa:

- Organizzazione 1. Nel documento viene citata una Organizzazione 1, si ipotizza - ma non c'è alcuna conferma per ora - che sia WikiLeaks.

- Bitcoin. L'uso della cripto-moneta per finanziare e coprire l'azione di degli agenti russi è uno dei nuovi elementi emersi e, ancora una volta, segnalano come il Bitcoin sia un veicolo ideale per compiere operazioni illecite.

- Le agenzie di intelligence (americane e inglesi) sono penetrate dentro i computer dei russi che in ogni caso hanno continuato a fare il loro lavoro di spionaggio.

- DCLeaks era un sito creato dai russi.

- Giornalisti. Contattano i russi inconsapevolmente e vengono contattati per la pubblicazione dei documenti forniti dall'entità Guccifer 2.0. Non è un hacker solitario, sono i russi.

- Protezione dei dati e delle persone. L'infrastruttura informatica dei Democratici era un colabrodo. Le misure delle agenzie di intellicence dell'era Obama del tutto insufficienti a preservare la campagna presidenziale di chiunque. Bisogna ricordare che in quel momento l'FBI era impegnata a indagare su Trump e alcuni dei suoi agenti addirittura si scambiavano messaggi in cui si diceva "ne impediremo l'elezione" (caso Strzok-Page).

***

1. Nel 2016 la Federazione russa ("Russia") è a capo di un'agenzia di intelligence militare denominata Direttorato principale per l'informazione ("GRU"). Il GRU dispone di più unità, tra cui le Unità 26165 e 74455, impegnate in operazioni informatiche che comportano il rilascio graduale di documenti rubati attraverso intrusioni informatiche. Queste unità hanno condotto operazioni cibernetiche su larga scala per interferire con le elezioni presidenziali del 2016 negli Stati Uniti.

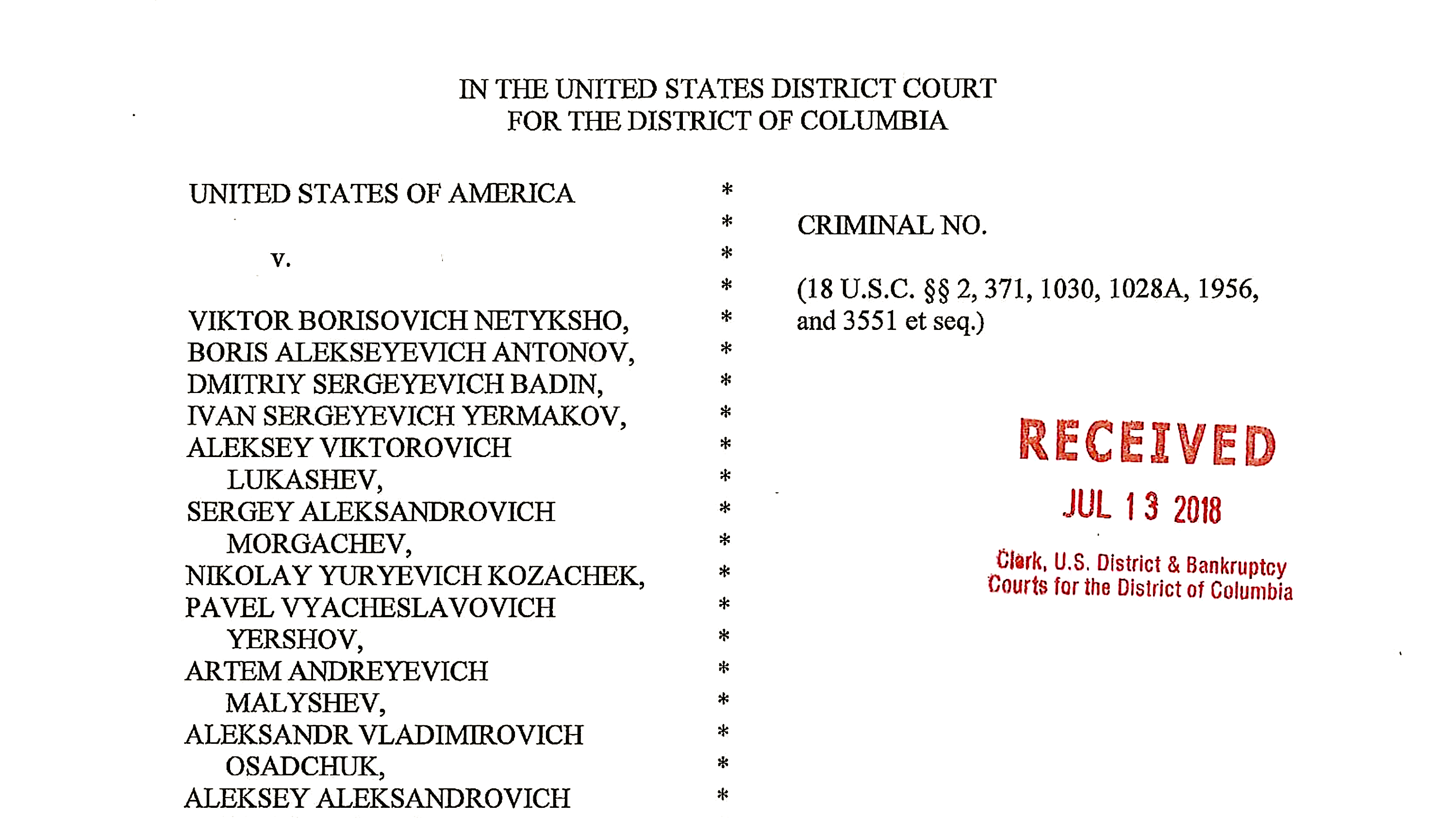

2. Convenuti VIKTOR BORISOVICH NETYKSHO, BORIS ALEKSEYEVICH ANTONOV, DMITRIY SERGEYEVICH BADIN, IVAN SERGEYEVICH YERMAKOV, ALEKSEY VIKTOROVICH LUKASHEV, SERGEY ALEKSANDROVICH MORGACHEV, NIKOLAY YURYEVICH KOZACHEK, PAVEL VYACHESLAVOVICH YERSHOV, ARTEM ANDREYEVICH MALYSHEV, ALEKSANDR VLADIMIROVICH OSADCHUK, e ALEKSEY ALEKSANDROVICH POTEMKIN erano ufficiali del GRU che consapevolmente e intenzionalmente hanno cospirato tra loro, e con persone note e sconosciute al Grand Jury (collettivamente i "cospiratori"), per ottenere l'accesso non autorizzato (di "hacker") ai computer di persone e entità statunitensi coinvolte nelle elezioni presidenziali del 2016, rubare i documenti da quei computer, e rilasciare i documenti rubati per interferire con le elezioni presidenziali del 2016 negli Stati Uniti.

3. A partire almeno da marzo 2016, i cospiratori hanno utilizzato una varietà di mezzi per hackerare l'e-mail e gli account dei volontari e dei dipendenti della campagna presidenziale statunitense di Hillary Clinton ("Campagna Clinton"), incluso l'account di posta elettronica del presidente della Campagna.

4. Nel periodo intorno all'aprile 2016, i cospiratori hanno anche violato le reti informatiche del Comitato per la campagna elettorale del Congresso democratico ("DCCC") e del Comitato nazionale democratico ("DNC"). I cospiratori hanno monitorato segretamente i computer di decine di dipendenti DCCC e DNC, hanno impiantato centinaia di file contenenti codice informatico dannoso ("malware") e rubato e-mail e altri documenti al DCCC e al DNC.

5. Intorno all'aprile 2016, i cospiratori hanno iniziato a pianificare il rilascio di materiali rubati dalla Campagna Clinton, dal DCCC e dal DNC.

6. A partire da giugno 2016 o intorno a tale data, i cospiratori hanno pubblicato e rilasciato decine di migliaia di e-mail e documenti rubati. Lo hanno fatto utilizzando personaggi online fittizi, tra cui "DCLeaks" e "Guccifer 2.0.".

7. I cospiratori hanno anche utilizzato il personaggio Guccifer 2.0 per rilasciare ulteriori documenti rubati attraverso un sito web gestito da un'organizzazione ("Organizzazione 1"), che aveva precedentemente pubblicato documenti rubati a persone, entità e il governo degli Stati Uniti. I cospiratori hanno proseguito le loro operazioni di interferenza elettorale negli Stati Uniti fino a novembre 2016 o intorno a tale data.

8. Per nascondere i loro legami con la Russia e con il governo russo, i cospiratori hanno usato false identità e rilasciato false dichiarazioni sulla loro identità. Per evitare di essere scoperti, i cospiratori hanno utilizzato una rete di computer situati in tutto il mondo, compresi gli Stati Uniti, e hanno pagatoquesta infrastruttura utilizzando cripto-moneta.

Accusati

9. L'imputato VIKTOR BORISOVICH NETYKSHO era l'ufficiale russo al comando dell'Unità 26165, situata a 20 Komsomolskiy Prospekt, Mosca, Russia. L'unità 26165 aveva la responsabilità primaria dell'hackeraggio della DCCC e della DNC, nonché delle caselle di posta elettronica delle persone legate alla Campagna Clinton.

10. L'imputato BORIS ALEKSEYEVICH ANTONOV era un maggiore dell'esercito russo, assegnato all'unità 26165. ANTONOV ha guidato un dipartimento all'interno dell'Unità 26165 dedicato a colpire obiettivi della della difesa, della politica, del governo e delle organizzazioni non governative con il phishing via e-mail e altre attività di intrusione informatica. ANTONOV è il capo del "Dipartimento 1" e nel 2016 ha guidato le azioni di altri cospiratori che hanno preso di mira il DCCC, il DNC e singoli individui affiliati alla Campagna Clinton.

11. L'imputato DMITRIY SERGEYEVICH BADIN era un ufficiale militare russo assegnato all'unità 26165 che aveva il titolo di "Assistente del Capo Dipartimento". Nel 2016 o intorno a tale data, BADIN, insieme ad ANTONOV, ha guidato altri cospiratori che hanno preso di mira il DCCC, il DNC e le persone affiliate alla Campagna Clinton.

12. L'imputato IVAN SERGEYEVICH YERMAKOV era un ufficiale militare russo assegnato al dipartimento di ANTONOV nell'ambito dell'unità 26165. A partire dal 2010, YERMAKOV ha utilizzato diversi personaggi online, tra cui "Kate S. Milton", "James McMorgans" e "Karen W. Millen", per condurre operazioni di hacking per conto dell'Unità 26165. Nel marzo 2016 o intorno a tale data, YERMAKOV ha partecipato all'hacking di almeno due caselle di posta elettronica da cui sono stati rilasciati documenti relativi alla campagna tramite DCLeaks. Nel maggio 2016 o intorno a tale data, YERMAKOV ha anche partecipato all'hacking del server di posta elettronica DNC e al furto di e-mail del DNC che sono state successivamente rilasciate dall'Organizzazione 1.

13. L'imputato VIKTOROVICH LUKASHEV era un luogotenente maggiore nell'esercito russo assegnato al dipartimento dell'ANTONOV nell'unità 26165. LUKASHEV ha usato vari personaggi online, tra cui "Den Katenberg" e "Yuliana Maitynova". Nel 2016 o intorno a tale data, LUKASHEV ha usato il phishing contro i membri della Campagna Clinton e gli individui affiliati, tra cui il presidente della Campagna Clinton.

14. L'imputato SERGEY ALEKSANDROVICH MORGACHEV è un tenente colonnello nell'esercito russo assegnato all'Unità 26165. MORGACHEV ha diretto un reparto dell'unità 26165 dedicato allo sviluppo e alla gestione di malware, tra cui uno strumento di hacking utilizzato dal GRU noto come "X-Agent". Durante l'hacking delle reti DCCC e DNC, MORGACHEV ha supervisionato i cospiratori che hanno sviluppato e monitorato il malware X-Agent impiantato su questi computer.

15. L'imputato NIKOLAY YURYEVICH KOZACHEK era un tenente capitano dell'esercito russo assegnato al dipartimento di MORGACHEV all'interno dell'unità 26165. KOZACHEK ha utilizzato una varietà di nickname, tra cui "kazak" e "blablabla1234565". KOZACHEK ha sviluppato, personalizzato e monitorato il malware X-Agent utilizzato per hackerare il DCCC e le reti DNC a partire da aprile 2016 o intorno a tale data.

16. L'imputato PAVEL VYACHESLAVOVICH YERSHOV è un ufficiale militare russo assegnato al servizio di MORGACHEV nell'unità 26165. YERSHOV ha assistito KOZACHEK e altri nel test e nella personalizzazione del malware X-Agent prima della sua implementazione e del suo utilizzo effettivo.

17. L'imputato ARIBM ANDREYEVICH MALYSHEV è un secondo tenente dell'esercito russo assegnato al dipartimento di MORGACHEV all'interno dell'unità 26165. MALYSHEV ha utilizzato una varietà di nickname, tra cui "djangomagicdev" e "realblatr. Nel 2016 o intorno a tale data, MALYSHEV ha monitorato il malware X-Agent impiantato sulle reti del DCCC e sul DNC.

18. L'imputato ALEKSANDR VLADIMIROVICH OSADCHUK è un colonnello nell'esercito russo e l'ufficiale comandante dell'Unità 74455. L'unità 74455 era situata in via Kirova 22, Khimki, Mosca, un edificio definito all'interno del GRU "Torre". L'Unità 74455 assiste nel rilascio di documenti rubati attraverso DCLeaks.e Guccifer 2.0, la promozione di tali uscite, e la pubblicazione di contenuti anti-Clinton su account dei social media gestiti dal GRU.

19. L'imputato ALEKSEY ALEKSANDROVICH POTEMKIN è un ufficiale dell'esercito russo assegnato all'unità 74455. POTEMKIN era un supervisore di un dipartimento dell'unità 74455 responsabile dell'amministrazione dell'infrastruttura informatica utilizzata per le operazioni. Gli account delle infrastrutture e dei social media gestiti dal dipartimento di POTEMKIN sono stati utilizzati, tra l'altro, per assistere nel rilascio di documenti rubati attraverso le persone DCLeaks e Guccifer 2.0.

Oggetto della cospirazione

20. L'obiettivo della cospirazione era quello di hackerare i computer delle persone e delle entità statunitensi coinvolte nelle elezioni presidenziali del 2016, rubare i documenti da quei computer, e rilasciare i documenti rubati per interferire con le elezioni presidenziali del 2016 negli Stati Uniti.

Modo e mezzi usati

Operazioni di phishing

21. ANTONOV, BADIN, YERMAKOV, LUKASHEV e i loro co-cospiratori hanno preso di mira le vittime utilizzando una tecnica nota come spearphishing per rubare le password delle vittime o accedere in altro modo ai loro computer. A partire almeno da marzo 2016, i cospiratori hanno preso di mira oltre 300 persone affiliate alla Campagna Clinton, al DCCC e al DNC.

a. Ad esempio, il 19 marzo 2016, LUKASHEV e i suoi cospiratori hanno creato e inviato un'e-mail di spearphishing al presidente della Campagna Clinton. LUKASHEV ha utilizzato l'account 'john356gh' in un servizio online che abbreviava lunghi indirizzi di siti web. LUKASHEV ha utilizzato l'account per mascherare un link contenuto nell'e-mail di spearphishing, che indirizzava il destinatario verso un sito web creato dal GRU. LUKASHEV ha modificato l'aspetto dell'indirizzo email del mittente per far sembrare l'email una notifica di sicurezza da parte di Google (una tecnica nota come "spoofing"), istruendo l'utente a cambiare la sua password cliccando sul link incorporato. Tali istruzioni sono state seguite. Il 21 marzo 2016, LUKASHEV, YERMAKOV, e i loro complici hanno rubato il contenuto dell'account di posta elettronica del presidente, che consisteva in oltre 50.000 messaggi di posta elettronica.

b. Il 19 marzo 2016 LUKASHEV e i suoi complici hanno inviato e-mail di spearphishing agli account personali di altri individui affiliati alla Campagna Clinton, di cui fanno parte il responsabile della campagna e un consigliere di alto livello per la politica estera. Il 25 marzo 2016 LUKASHEV ha utilizzato lo stesso account di john356gh per mascherare ulteriori link inclusi nelle email di spearphishing inviate a numerosi individui affiliati alla Campagna Clinton, incluse le Vittime 1 e 2. LUKASHEV ha inviato queste e-mail dall'account di posta elettronica con sede in Russia hi.mymail@yandex.com che compariva come Google.

c. Il 28 marzo 2016 YERMAKOV ha svolto ricerche sui nomi delle Vittime 1 e 2 e sulla loro associazione con Clinton su vari siti di social media. Attraverso le loro operazioni di phishing, LUKASHEV, YERMAKOV e i loro complici hanno rubato con successo credenziali email e migliaia di email di numerosi individui affiliati alla Campagna Clinton. Molte di queste e-mail rubate, comprese quelle delle vittime 1 e 2, sono state successivamente pubblicate dai cospiratori tramite DCLeaks.

d. Il 6 Aprile 2016, i cospiratori hanno creato un account di posta elettronica a nome (con una deviazione di una lettera dall'ortografia effettiva) di un noto membro della Campagna Clinton. I cospiratori hanno poi usato quell'account per inviare email di phishing agli account di lavoro di più di trenta diversi dipendenti della Campagna Clinton. Nelle e-mail LUKASHEV e i suoi cospiratori hanno inserito un link che indirizzava il destinatario verso un documento intitolato "hillary clinton-favorable-rating.xlsx". Nei fatti, questo link indirizzava i computer dei destinatari verso un sito web creato dal GRU.

22. I cospiratori hanno inviato email alle persone affiliate alla Campagna Clinton per tutta l'estate del 2016. Ad esempio, il 27 luglio 2016, i cospiratori hanno tentato dopo ore di aprire per la prima volta un account di posta elettronica in un dominio ospitato da un provider di terze parti e utilizzato dall'ufficio personale di Clinton! Allo stesso tempo, o all'incirca nello stesso periodo, hanno preso di mira anche a settantasei indirizzi e-mail sul dominio per la Campagna Clinton.

Hackeraggio della rete dei Democrati

26. Il 18 aprile 2016, i cospiratori hanno violato i computer del DNC attraverso l'accesso alla rete DCCC. I cospiratori hanno quindi installato e gestito diversi tipi di malware (come nella rete DCCC) per esplorare la rete DNC e rubare documenti.

a. Il 18 aprile 2016, i cospiratori hanno attivato le funzioni di keylog e screenshot di X-Agent per rubare le credenziali di un dipendente DCCC autorizzato ad accedere alla rete DNC. I cospiratori hanno violato la rete DNC dalla rete DCCC utilizzando credenziali rubate. Nel giugno 2016, o intorno a tale data, hanno ottenuto l'accesso a circa trentatré computer DNC.

b. Nell'aprile 2016 o intorno a tale data, i cospiratori hanno installato sul DNC il malware X-Agent e le stesse versioni installate sulla rete DCCC. MALYSHEV e i suoi complici hanno monitorato il malware X-Agent dal pannello AMS e hanno acquisito i dati dai computer delle vittime. Hannoraccolto migliaia di risultati di keylog e screenshot dai computer DCCC e DNC, come screenshot e cattura di chiavi d'accesso del DCCC dell'Impiegato 2 visualizzando le informazioni di banking online del DCCC.

Furto di documenti dei Democratici

27. I cospiratori hanno cercato e identificato computer all'interno delle reti del DCCC e del DNC che contenevano informazioni relative alle elezioni presidenziali del 2016 negli Stati Uniti. Por esempio, nell'Aprile del 2016, i cospiratori cercarono in un computer DCCC violato termini quali "Hillary", "Cruz" e "Trump". I cospiratori hanno anche copiato cartelle DCCC selezionate, tra cui quella "Indagini su Bengasi". I cospiratori hanno preso di mira computer contenenti informazioni come la ricerca d'opposizione (informazioni dei Dem da utilizzare contro Trump, ndr) e i piani operativi sul campo per le elezioni del 2016.

28. Per consentire loro di rubare un gran numero di documenti contemporaneamente senza essere scoperti, i cospiratori hanno utilizzato uno strumento pubblicamente disponibile per raccogliere e comprimere più documenti sulle reti DCCC e DNC. I cospiratori hanno quindi utilizzato altri malware del GRU, noti come "X-Tunnel", per spostare i documenti rubati al di fuori delle reti DCCC e DNC attraverso canali crittografati.

a. Ad esempio, il 22 aprile 2016, i cospiratori hanno compresso gigabyte di dati provenienti da computer DNC, compresa la ricerca d'opposizione. I cospiratori hanno successivamente spostato i dati compressi del DNC utilizzando X-Tunnel e il computer della GRU preso in leasing e situato in Illinois.

b. Il 28 aprile 2016, i cospiratori hanno collegato e testato lo stesso computer situato nell'Illinois. Alla fine di quel giorno, i cospiratori hanno utilizzato X-Tunnel per connettersi a quel computer e rubare documenti aggiuntivi dalla rete DCCC.

29. Tra il 25 maggio 2016 e il 1° giugno 2016, i cospiratori hanno violato il Microsoft Exchange Server DNC e rubato migliaia di e-mail dagli account di lavoro dei dipendenti DNC. Durante questo periodo, YERMAKOV ha ricercato i comandi PowerShell relativi all'accesso e alla gestione di Microsoft Exchange Server.

30. Il 30 maggio 2016, MALYSHEV ha avuto accesso al pannello AMS per aggiornare il software AMS personalizzato sul server. Quel giorno, il pannello AMS ha ricevuto aggiornamenti da circa tredici diversi malware X-Agent impiantati sui computer del DCCC e DNC.

31. Durante l'hacking delle reti DCCC e DNC, i cospiratori hanno coperto le loro tracce con l'eliminazione intenzionale di log e file di computer. Ad esempio, il 13 maggio 2016 i cospiratori hanno cancellato i registri di eventi da un computer DNC. Il 20 giugno 2016, i cospiratori hanno cancellato i log dal pannello AMS che documentavano le loro attività sul pannello, inclusa la cronologia dei login.

Operazioni per restare nelle reti DCCC e DNC

32. Nonostante gli sforzi dei cospiratori per nascondere la loro attività, a partire da maggio 2016 o intorno a tale data, sia il DCCC che il DNC si sono resi conto di essere stati piratati e hanno assunto una società di sicurezza ("Company l") per identificare l'entità delle intrusioni. Entro giugno 2016 o intorno a tale data, la società 1 ha adottato misure per escludere gli intrusi dalle reti. Nonostante questi sforzi, una versione di X-Agent basata su Linux, programmata per comunicare con il dominio registrato dal GRU linuxkm l.net, è rimasta sulla rete DNC fino a ottobre 2016 o intorno a tale data.

33. In risposta agli sforzi della Società 1, i cospiratori hanno adottato contromisure per mantenere l'accesso ai registri del DCCC e del DNC.

a. Il 31 maggio 2016, YERMAKOV ha cercato informazioni open-source sull'Azienda 1 e sui suoi rapporti su X-Agent e X-Tunnel. Il 1° giugno 2016, i cospiratori hanno tentato di eliminare tracce della loro presenza sulla rete DCCC utilizzando il programma per computer CCleaner.

b. Il 14 giugno 2016, i cospiratori hanno registrato il dominio actblues.com, che imitava il dominio di una piattaforma politica di raccolta fondi che includeva una pagina di donazioni del DCCC. Poco dopo, i cospiratori hanno utilizzato le credenziali DCCC rubate per modificare il sito web DCCC e reindirizzare i visitatori al dominio actblues.com.

c. Il 20 giugno 2016, dopo che la Società 1 aveva disabilitato X-Agent sulla rete del DCCC, i cospiratori hanno speso oltre sette ore senza successo cercando di connettersi a X-Agent. I cospiratori hanno anche tentato di accedere alla rete DCCC utilizzando credenziali precedentemente rubate.

34. Nel settembre 2016 o intorno a tale data, i cospiratori hanno inoltre ottenuto con successo l'accesso ai computer DNC ospitati su un servizio di cloud computing di terzi. Questi computer contenevano test di dati analitici del DNC. Dopo aver condotto l'esplorazione, i cospiratori hanno raccolto i dati creando backup, o "istantanee", dei sistemi basati su cloud del DNC utilizzando la tecnologia dello stesso provider cloud. I cospiratori hanno quindi spostato le istantanee su account in cloud che avevano registrato con lo stesso servizio, rubando così i dati al DNC.

Documenti rubati e rilasciati attraverso DCLeaks

35. Più di un mese prima del rilascio di qualsiasi documento, i cospiratori hanno costruito il personaggio online DCLeaks per rilasciare e pubblicizzare i documenti rubati relativi alle elezioni. Il 19 aprile 2016, dopo aver tentato di registrare il dominio electionleaks.com, i cospiratori hanno registrato il dominio dcleaks.com attraverso un servizio che ha reso anonimo il registrante. I fondi utilizzati per pagare il dominio DCLeaks.com provengono da un conto aperto presso un servizio di cripto valuta online che i cospiratori hanno utilizzato anche per finanziare il noleggio di un server privato virtuale registrato con l'account di posta elettronica operativo dirbinsaabol@mail.com. L'account email di dirbinsaabol è stato usato anche per registrare l'account di John356gh URL-sho1tening usato da LUKASHEV per inviare email di phishing al presidente della Campagna Clinton e altri individui legati alla campagna.

36. L'8 giugno 2016 i cospiratori hanno lanciato il sito web pubblico DCLeaks.com, che hanno utilizzato per pubblicare le email rubate. Prima della chiusura, avvenuta nel marzo 2017 il sito ha ricevuto oltre un milione di pagine visualizzate. I cospiratori hanno falsamente affermato sul sito che DCLeaks era fondato da un gruppo di "hacktivisti americani", quando in realtà è stato avviato dai cospiratori.

37. A partire da giugno 2016 e proseguendo con le elezioni presidenziali del 2016, i cospiratori hanno utilizzato DCLeaks per pubblicare le e-mail rubate a persone affiliate alla Campagna Clinton. I cospiratori inoltre hanno rilasciato i documenti che avevano rubato in altre operazioni di phishing, compreso quella del 2015 in cui avevano hanno raccolto i dati di singoli individui legati al partito repubblicano.

38. Intorno all'8 giugno 2016, e più o meno contemporaneamente al lancio del sito DCLeaks.com, i cospiratori hanno creato una pagina Facebook di DCLeaks utilizzando un account di social media preesistente sotto il nome fittizio di "Alice Donovan". Oltre alla pagina Facebook di DCLeaks, i cospiratori hanno utilizzato altri account di social media a nome di persone fittizie statunitensi come "Jason Scott" e "Richard Gingrey" per promuovere il sito web di DCLeaks. I cospiratori hanno avuto accesso a questi account da un computer gestiti da POTEMKIN e dai suoi complici.

39. L'8 giugno 2016 i cospiratori hanno creato l'account Twitter @dcleaks_. I cospiratori operavano sull'account Twitter @dcleaks_ dallo stesso computer utilizzato per compiere altri tentativi di interferire con le elezioni presidenziali del 2016 negli Stati Uniti. Ad esempio, i cospiratori hanno utilizzato lo stesso computer per gestire l'account Twitter @ BaltimorelsWhr, attraverso il quale hanno incoraggiato il pubblico statunitense a "[j]oin our flash mob" opponendosi a Clinton e a pubblicare immagini con l'hashtag #BlacksAgainstHillary.

Documenti rubati e rilasciati attraverso Guccifer 2.0

40. Il 14 giugno 2016 la DNC - attraverso la Società 1 - ha annunciato pubblicamente di essere stata hackerata da persone legate al governo russo. In risposta, i cospiratori hanno creato il personaggio online Guccifer 2.0 e hanno falsamente affermato l'esistenza di un hacker rumeno per eliminare le accuse di responsabilità russa sull'intrusione.

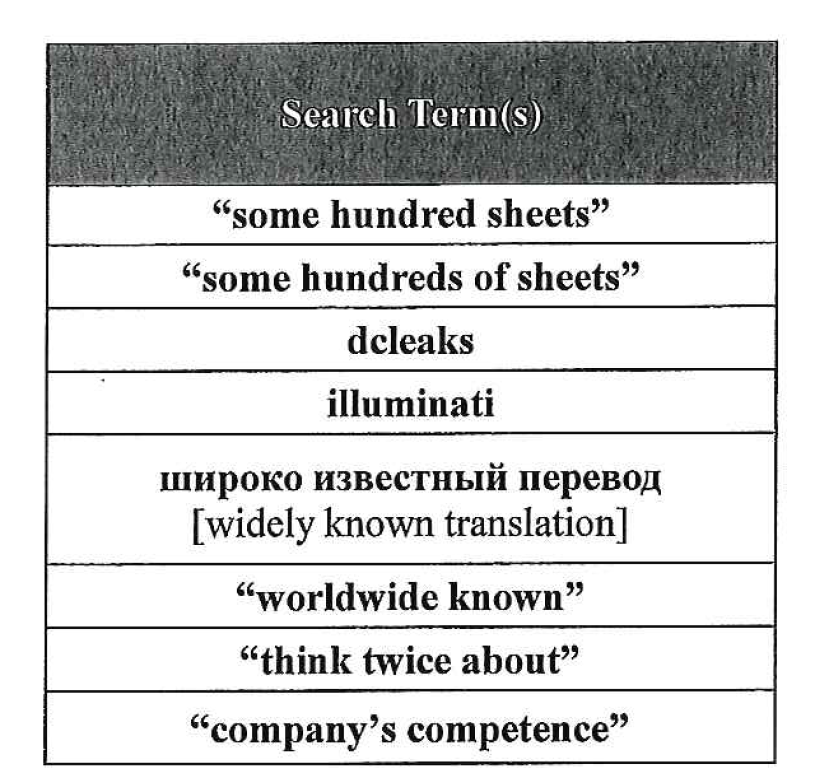

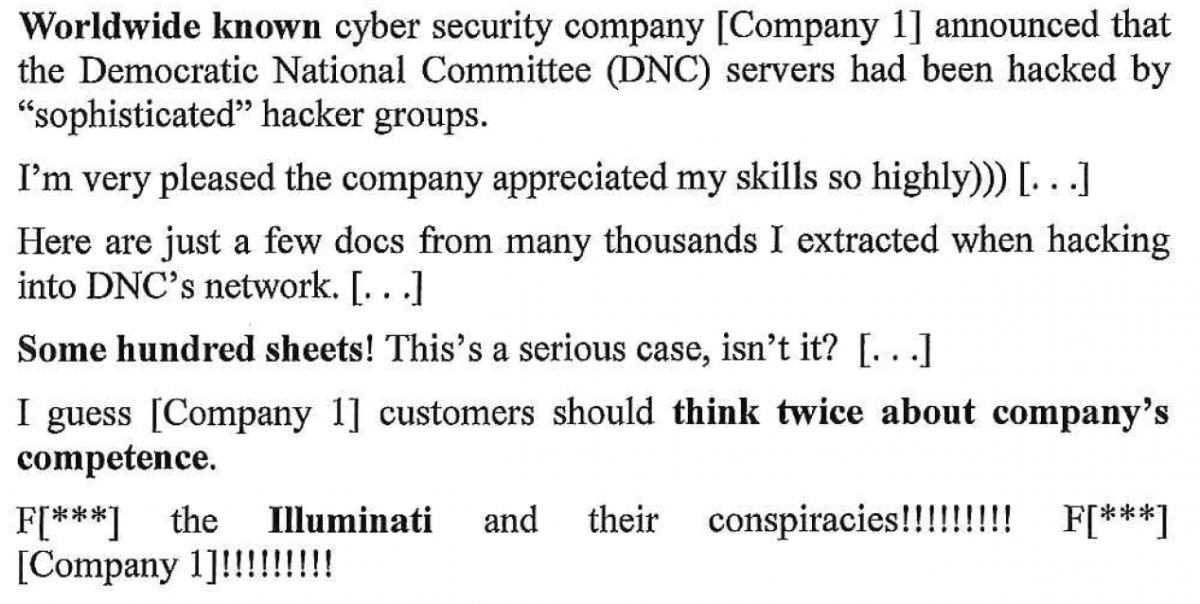

41. Il 15 giugno 2016, i cospiratori si sono collegati a un server con sede a Mosca utilizzato e gestito dall'Unità 74455 e, tra le 16:19 e le 16:56, hanno cercato alcune parole e frasi, tra cui:

42. Più tardi quel giorno, alle 19:02 Ora di Mosca, Guccifer 2.0 pubblica il suo primo post su un blog creato attraverso WordPress Intitolato "I server DNC hanno violati da un hacker solitario", il post utilizza numerose parole e frasi inglesi che i cospiratori avevano cercato in precedenza il giorno prima:

43. Tra giugno 2016 e ottobre 2016 o intorno, i cospiratori hanno utilizzato Guccifer 2.0 per rilasciare documenti tramite WordPress che avevano rubato al DCCC e al DNC. I cospiratori, agendo come Guccifer 2.0, hanno anche condiviso i documenti rubati con alcune persone.

a. Il 15 agosto 2016, i cospiratori, agendo come Guccifer 2.0, ricevettero una richiesta di documenti rubati da un candidato al Congresso degli Stati Uniti. I cospiratori hanno risposto usando il personaggio Guccifer 2.0 e hanno inviato al candidato i documenti rubati relativi all'avversario del candidato.

b. Il 22 agosto 2016, i cospiratori, agendo come Guccifer 2.0, trasferirono circa 2,5 gigabyte di dati rubati dal DCCC a un lobbista di stato allora registrato come fonte online di notizie politiche. I dati rubati comprendevano i registri dei donatori e i dati identificativi di oltre 2.000 donatori democratici.

c. Il 22 agosto 2016, i cospiratori, agendo come Guccifer 2.0, hanno inviato a un reporter i documenti rubati relativi al movimento Black Lives Matter. Il reporter ha risposto discutendo su quando pubblicare i documenti e offrendosi di scrivere un articolo sul loro rilascio.

44. I cospiratori, agendo come Guccifer 2.0, hanno anche comunicato con persone statunitensi in merito al rilascio di documenti rubati. Il 15 agosto 2016, i cospiratori, agendo come Guccifer 2.0, scrissero a una persona che era in regolare contatto con componenti senior della campagna presidenziale di Donald J. Trump, "grazie per la sua risposta... ha trovato interessanti i documenti che ho postato?". Il 17 agosto 2016 i cospiratori hanno aggiunto: "Per favore dimmi se posso aiutarti in ogni caso ... sarebbe un grande piacere". Il 9 settembre 2016 i cospiratori, sempre agendo come Guccifer 2.0, hanno fatto riferimento a un documento rubato dal DCCC pubblicato online e hanno chiesto alla persona, "cosa ne pensi delle informazioni sul cambiamento del modello dell'intera campagna presidenziale dei democratici?". La persona rispose: "Abbastanza standard".

45. I cospiratori hanno condotto operazioni come Guccifer 2.0 e DCLeaks utilizzando infrastrutture informatiche e finanziamenti sovrapposti.

a. Ad esempio, tra il 14 marzo 2016 e 28 Aprile, 2016, i cospiratori hanno utilizzato lo stesso pool di fondi di bitcoin per acquistare una rete privata virtuale ("VPN") e per affittare un server in Malesia. Nel giugno 2016, i cospiratori hanno utilizzato il server malese per ospitare il sito web DCLeaks.com. Il 6 luglio 2016, i cospiratori hanno utilizzato la VPN per accedere all'area @Guccifer 2 Account Twitter. I cospiratori hanno aperto quell'account VPN dallo stesso server che è stato utilizzato anche per registrare domini dannosi per l'hacking delle reti DCCC e DNC.

b. Il 27 giugno 2016, i cospiratori, in posa come Guccifer 2.0, hanno contattato un reporter americano offrendogli le email rubate dal server "personale di Hillary Clinton". I cospiratori hanno quindi inviato al reporter la password per accedere a una parte non pubblica e protetta da password di DCLeaks.com contenente email rubate a Victim 1 da LUKASHEV, YERMAKOV, e dai loro cospiratori nel marzo 2016.

46. Il 12 gennaio 2017 i cospiratori hanno pubblicato una dichiarazione sul blog WordPress di Guccifer 2.0, sostenendo falsamente che le intrusioni e il rilascio di documenti rubati "non avevano alcun rapporto con il governo russo".

L'Organizzazione n. 1

47. Al fine di espandere la loro interferenza nelle elezioni presidenziali del 2016, i cospiratori hanno trasferito molti dei documenti che hanno rubato alla DNC e al presidente della Campagna di Clinton all'Organizzazione 1. Agendo come Guccifer 2.0, i cospiratori ha discusso il rilascio dei documenti rubati e la tempistica di questi rilasci con l'Organizzazione 1 per aumentare il loro impatto sulla campagna presidenziale degli Stati Uniti nel 2016.

a. Il 22 giugno 2016 l'Organizzazione 1 manda un messaggio privato a Guccifer 2.0: "manda qualsiasi nuovo materiale (rubato al DNC) qui per noi per rivederlo e avere un impatto molto più alto di quello che si sta ottenendo". Il 6 luglio 2016, l'Organizzazione 1 aggiunge, "se avete qualcosa di Hillary la vogliamo preferibilmente nei prossimi due giorni perché la convenzione dei Democratici si avvicina e lei dopo solidificherà il supporto dei sostenitori di Bernie su di lei". I cospiratori rispondono: "Va bene ... vedo". L'Organizzazione 1 spiega: "Pensiamo che Trump abbia solo il 25 per cento di probabilità di vincere contro Hillary ... quindi il conflitto tra il Bernie e Hillary è interessante".

b. Dopo aver fallito i tentativi di trasferire i documenti rubati a partire dalla fine di giugno 2016, il 14 luglio 2016, i cospiratori, agendo come Guccifer 2.0, hanno inviato all'Organizzazione 1 un'e-mail con un allegato dal titolo "wk dnc linkl .txt.gpg". I cospiratori hanno spiegato all'Organizzazione 1 che il file crittografato conteneva istruzioni su come accedere a un archivio online di documenti DNC rubati. Il 18 luglio 2016, l'Organizzazione 1 ha confermato di avere ricevuto "l'archivio di circa 1 GB" e di voler rilasciare i documenti rubati "questa settimana".

48. Il 22 luglio 2016, l'Organizzazione 1 ha rilasciato oltre 20.000 e-mail e altri documenti rubati dalla rete DNC dai cospiratori. Questo rilascio è avvenuto tre giorni prima dell'inizio della Convenzione Nazionale Democratica. L'Organizzazione 1 non ha rivelato il ruolo di Guccifer 2.0 nel fornirli. L'email di ultima generazione rilasciata attraverso l'Organizzazione 1 è datata 25 maggio 2016, lo stesso giorno in cui i cospiratori hanno violato il Microsoft Exchange Server DNC.

49. Il 7 ottobre 2016, l'Organizzazione 1 ha rilasciato il primo set di e-mail dal file del presidente della Campagna Clinton che era stata rubato da LUKASHEV e dai suoi cospiratori. Tra il 7 ottobre 2016 e il 7 novembre 2016 l'Organizzazione 1 ha pubblicato circa trentatré tranches di documenti rubati al presidente della Campagna Clinton. In totale, sono stati rilasciati oltre 50.000 documenti rubati.

Iscriviti per leggere l'articolo completo.

30 giorni gratis per te

Ti manca poco per entrare nel Club. Completa la registrazione

Ti abbiamo mandato una mail su . Per completare la registrazione, apri la mail che ti abbiamo mandato e fai clic sul link di conferma. Grazie!

INFORMATIVA PRIVACY RELATIVA AL SERVIZIO NEWSLIST

Ai sensi dell'art. 13 D.Lgs. 30 giugno 2003, n. 196 (“Codice privacy”), dell’art. 13 del Regolamento Europeo n. 679 del 2016 (il “Regolamento privacy”), del Provvedimento n. 229 del 2014 del Garante della Protezione dei Dati Personali (rubricato “Individuazione delle modalità semplificate per l’informativa e l’acquisizione del consenso per l'uso dei cookie”), nonché della Raccomandazione n. 2 del 2001 adottata ai sensi dell’art. 29 della Direttiva n. 95/46/CE, List S.r.l. intende informare gli Utenti in merito all’utilizzo dei loro dati personali, dei log files e dei cookie raccolti tramite la navigazione nel Sito www.newslist.it (di seguito, il “Sito”).

- Titolare, Responsabili del trattamento dei dati e Responsabile della Protezione dei Dati

Il titolare del trattamento dei dati personali è List S.r.l. (di seguito, il “Titolare” o “List”), con sede legale Roma (00196), Via Ferdinando di Savoia n. 3, partita IVA 14403801005, email help@newslist.it.

L’elenco aggiornato dei Responsabili del trattamento, ove designati, può essere fornito su richiesta da parte degli Utenti.

Nel caso in cui venga nominato un Responsabile della Protezione dei Dati (ai sensi dell’art. 37 del Regolamento privacy), i dati identificativi dello stesso saranno resi noti mediante pubblicazione dei medesimi, integrando la presente informativa.

Il titolare del trattamento dei dati personali relativi al Sito è Legalitax Studio Legale e Tributario, con sede in Roma (00196), Via Flaminia n. 135.

- Categorie, natura e finalità dei dati trattati

List tratterà alcuni dati personali degli Utenti che navigano e interagiscono con i servizi web del Sito.

- Dati di navigazione

Si tratta di dati di navigazione che i sistemi informatici acquisiscono automaticamente durante l’utilizzo del Sito, quale l’indirizzo IP, gli indirizzi in notazione URI (Uniform Resource Identifier), nonché i dettagli delle richieste inviate al server del Sito, e che ne rendono possibile la navigazione. I dati di navigazione potranno altresì essere utilizzati per compilare statistiche anonime che permettono di comprendere l’utilizzo del Sito e di migliorare la struttura dello stesso.

Infine, i dati di navigazione potranno eventualmente essere utilizzati per l’accertamento di attività illecite, come in casi di reati informatici, a danno del Sito.

- Dati forniti dall’Utente

L’eventuale invio di comunicazioni ai contatti indicati sul Sito comporta l’acquisizione dell’indirizzo e-mail e degli ulteriori dati personali contenuti nella comunicazione, previo rilasci di idonea informativa.

- Cookie

- Siti web di terze parti

I siti di terze parti a cui è possibile accedere tramite questo Sito non sono coperti dalla presente Privacy policy. Gli stessi potrebbero utilizzare cookie differenti e/o adottare una propria Privacy policy diversa da quella di questo Sito, relativamente ai quali quest’ultimo non risponde. Consigliamo pertanto di consultare di volta in volta la relativa informativa sull’utilizzo dei cookie e seguire le istruzioni per la disabilitazione degli stessi, qualora lo si desiderasse.

- Natura del conferimento dei dati

Fermo restando quanto indicato in relazione ai dati di navigazione e ai cookie, gli Utenti sono liberi di fornire i propri dati personali, ove richiesti nelle apposite sezioni del Sito; il loro mancato conferimento può comportare l’impossibilità di ricevere la fornitura dei servizi da loro richiesti.

- Modalità del trattamento

I dati personali sono trattati con strumenti automatizzati, con logiche strettamente correlate alle finalità stesse, e per il periodo di tempo strettamente necessario a conseguire gli scopi per cui sono stati raccolti.

Le informazioni raccolte sono registrate in un ambiente sicuro.

- Ambito di comunicazione dei dati

I dati personali degli Utenti saranno trattati dal personale incaricato di List. Inoltre, i loro dati personali potranno essere trattati da terzi, fornitori di servizi esterni, che agiscano per conto o a nome di List, debitamente nominati quali Responsabili del trattamento, e che tratteranno i dati in conformità allo scopo per cui i dati sono stati in origine raccolti.

- Diffusione dei dati

I dati personali non sono soggetti a diffusione.

- Diritti dell’interessato

Il Codice privacy e il Regolamento privacy conferiscono agli Utenti l’esercizio di specifici diritti.

Gli Utenti in qualsiasi momento potranno esercitare i diritti di cui all’art. 7 del Codice privacy e s.m.i. e di cui agli art. 15, 16, 17, 18, 20 e 21 del Regolamento privacy, inviando una comunicazione scritta ai recapiti del Titolare di cui al precedente paragrafo 1 e, per l’effetto, ottenere:

- la conferma dell'esistenza o meno dei dati personali degli Utenti con indicazione della relativa origine, verificarne l’esattezza o richiederne l'aggiornamento, la rettifica, l'integrazione;

- l’accesso, la rettifica, la cancellazione dei dati personali o la limitazione del trattamento;

- la cancellazione, trasformazione in forma anonima o il blocco dei dati personali trattati in violazione di legge.

Gli Utenti, inoltre, potranno opporsi al trattamento dei dati personali che li riguardano.

- Aggiornamenti

La Privacy policy del Sito potrà essere soggetta a periodici aggiornamenti.

Termini e condizioni di vendita dei servizi di abbonamento

I presenti termini d'uso disciplinano la fornitura digitale del servizio in abbonamento (di seguito,

il"Servizio" o

l'"Abbonamento") a List nelle diverse formule di volta in volta disponibili. Il Servizio è fornito da List

S.r.l., con

sede in Via Ferdinando di Savoia, 3 - 00196 Roma P. IVA 14403801005, iscritta al registro delle imprese di

Roma, numero

di iscrizione RM/1518421 (di seguito, il "Fornitore").

Il Servizio è rivolto esclusivamente a utenti maggiorenni. (di seguito, l'"Utente" o gli "Utenti").

List è il servizio digitale che fornisce agli Utenti contenuti editoriali, giornalistici e informativi di

qualità;

maggiori informazioni su List sono disponibili navigando sul sito internet https://newslist.it/ (di seguito,

il "Sito").

Il Servizio è disponibile in abbonamento via web a partire dal Sito, nonché attraverso l'applicazione List

(di seguito,

l'"Applicazione") per dispositivi mobili con sistema operativo IOS 11.0 o successivi e Android 6.0 o

successivi.

Il costo dei dispositivi, delle apparecchiature e della connessione internet necessari per la fruizione del

Servizio non

è ricompreso nel Servizio e si intende a carico dell'Utente.

1. Caratteristiche del Servizio

1.1 Il Servizio ha ad oggetto la fruizione in abbonamento dei contenuti editoriali della testata List.

L'Abbonamento è

disponibile esclusivamente in formato digitale; resta quindi espressamente esclusa dal Servizio la fornitura

dei

contenuti in formato cartaceo.

1.2 Il Servizio è a pagamento e comporta il pagamento di un corrispettivo a carico dell'Utente (con le

modalità previste

nel successivo articolo 5).

1.3 L'Utente può scegliere tra diverse formule a pagamento per la fruizione del Servizio; il costo, la

durata, le

modalità di erogazione e gli specifici contenuti di ciascun pacchetto sono specificati nella pagina di

offerta

pubblicata su https://newslist.it/fe/#!/register ovvero all'interno dell'Applicazione. Il contenuto

dell'offerta deve

intendersi parte integrante dei presenti termini d'uso e del connesso contratto tra il Fornitore e l'Utente.

2. Acquisto dell'abbonamento

2.1 Ai fini dell'acquisto di un Abbonamento è necessario (i) aprire un account List; (ii) selezionare un

pacchetto tra

quelli disponibili; (iii) seguire la procedura di acquisto all'interno del Sito o dell'Applicazione,

confermando la

volontà di acquistare l'Abbonamento mediante l'apposito tasto virtuale. L'Abbonamento si intende acquistato

al momento

della conferma della volontà di acquisto da parte dell'Utente; a tal fine, l'Utente accetta che faranno fede

le

risultanze dei sistemi informatici del Fornitore. La conferma vale come espressa accettazione dei presenti

termini

d'uso.

2.2 L'Utente riceverà per email la conferma dell'attivazione del Servizio, con il riepilogo delle condizioni

essenziali

applicabili e il link ai termini d'uso e alla privacy policy del Fornitore; è onere dell'Utente scaricare e

conservare

su supporto durevole il testo dei termini d'uso e della privacy policy.

2.3 Una volta confermato l'acquisto, l'intero costo dell'Abbonamento, così come specificato nel pacchetto

acquistato,

sarà addebitato anticipatamente sullo strumento di pagamento indicato dall'Utente.

2.4 Effettuando la richiesta di acquisto dell'Abbonamento, l'Utente acconsente a che quest'ultimo venga

attivato

immediatamente senza aspettare il decorso del periodo di recesso previsto al successivo articolo 4.

2.5 Per effetto dell'acquisto, l'Utente avrà diritto a fruire del Servizio per l'intera durata

dell'abbonamento;

l'Utente, tuttavia, non può sospendere per alcun motivo la fruizione del Servizio durante il periodo di

validità

dell'Abbonamento.

3. DURATA, DISDETTA E RINNOVO DELL'ABBONAMENTO

3.1 L'Abbonamento avrà la durata di volta in volta indicata nel pacchetto scelto dall'Utente (per esempio,

mensile o

annuale).

3.2 L'Abbonamento si rinnoverà ciclicamente e in modo automatico per una durata eguale a quella

originariamente scelta

dall'Utente, sino a quando una delle Parti non comunichi all'altra la disdetta dell'Abbonamento almeno 24

ore prima del

momento della scadenza. In mancanza di disdetta nel termine indicato, l'Abbonamento è automaticamente

rinnovato.

3.3 L'Utente potrà esercitare la disdetta in ogni momento e senza costi attraverso una delle seguenti

modalità:

seguendo la procedura per la gestione dell'Abbonamento all'interno del proprio profilo utente sia sul Sito

che

nell'Applicazione;

inviando una mail al seguente indirizzo: help@newslist.it.

3.4 Gli effetti della disdetta si verificano automaticamente alla scadenza del periodo di abbonamento in

corso; fino a

quel momento, l'Utente ha diritto a continuare a fruire del proprio Abbonamento. La disdetta non dà invece

diritto ad

alcun rimborso per eventuali periodi non goduti per scelta dell'Utente.

3.5 In caso di mancato esercizio della disdetta, il rinnovo avverrà al medesimo costo della transazione

iniziale, salvo

che il Fornitore non comunichi all'Utente la variazione del prezzo dell'Abbonamento con un preavviso di

almeno 30 giorni

rispetto alla data di scadenza. Se, dopo aver ricevuto la comunicazione della variazione del prezzo,

l'Utente non

esercita la disdetta entro 24 ore dalla scadenza, l'Abbonamento si rinnova al nuovo prezzo comunicato dal

Fornitore.

3.6 Il Fornitore addebiterà anticipatamente l'intero prezzo dell'Abbonamento subito dopo ogni rinnovo sullo

stesso

strumento di pagamento in precedenza utilizzato dall'Utente ovvero sul diverso strumento indicato

dall'Utente attraverso

l'area riservata del proprio account personale.

4. Recesso DEL CONSUMATORE

4.1 L'Utente, ove qualificabile come consumatore – per consumatore si intende una persona fisica che agisce

per scopi

estranei all'attività imprenditoriale, commerciale, artigianale o professionale eventualmente svolta, ha

diritto di

recedere dal contratto, senza costi e senza l'onere di indicarne i motivi, entro 14 giorni dalla data di

attivazione

dell'Abbonamento acquistato.

4.2 L'Utente può comunicare la propria volontà di recedere, inviando al Fornitore una comunicazione

esplicita in questo

senso mediante una delle seguenti modalità:

mediante raccomandata a.r. indirizzata alla sede del Fornitore;

per email al seguente indirizzo help@newslist.it;

4.3 Ai fini dell'esercizio del recesso l'Utente può, a sua scelta, utilizzare questo modulo

4.4 Il termine per l'esercizio del recesso si intende rispettato se la comunicazione relativa all'esercizio

del diritto

di recesso è inviata dall'Utente prima della scadenza del periodo di recesso.

4.5 In caso di valido esercizio del recesso, il Fornitore rimborserà all'Utente il pagamento ricevuto in

relazione

all'Abbonamento cui il recesso si riferisce, al netto di un importo proporzionale a quanto è stato fornito

dal Fornitore

fino al momento in cui il consumatore lo ha informato dell'esercizio del diritto di recesso; per il calcolo

di tale

importo, si terrà conto dei numeri o comunque dei contenuti fruiti e/o fruibili dal consumatore fino

all'esercizio del

diritto di recesso. Il rimborso avverrà entro 14 giorni dalla ricezione della comunicazione di recesso sullo

stesso

mezzo di pagamento utilizzato per la transazione iniziale.

4.6 Eventuali eccezioni al diritto di recesso, ove previste da Codice del consumo – decreto legislativo 6

settembre

2005, n. 206, saranno comunicate al consumatore in sede di offerta prima dell'acquisto.

5. Modalità di pagamento

5.1 L'Abbonamento comporta l'obbligo per l'Utente di corrispondere al Fornitore il corrispettivo nella

misura

specificata nell'offerta in relazione al pacchetto scelto dall'Utente.

5.2 Tutti i prezzi indicati nell'offerta si intendono comprensivi di IVA.

5.3 Il pagamento dei corrispettivi può essere effettuato mediante carte di credito o debito abilitate ad

effettuare gli

acquisti online. Le carte accettate sono le seguenti: Visa, Mastercard, American Express.

5.4 L'Utente autorizza il Fornitore ad effettuare l'addebito dei corrispettivi dovuti al momento

dell'acquisto

dell'Abbonamento e dei successivi rinnovi sulla carta di pagamento indicata dallo stesso Utente.

5.5 Il Fornitore non entra in possesso dei dati della carta di pagamento utilizzata dall'Utente. Tali dati

sono

conservati in modo sicuro dal provider dei servizi di pagamento utilizzato dal Fornitore (Stripe o il

diverso provider

che in futuro potrà essere indicato all'Utente). Inoltre, a garanzia dell'Utente, tutte le informazioni

sensibili della

transazione vengono criptate mediante la tecnologia SSL – Secure Sockets Layer.

5.6 È onere dell'Utente: (i) inserire tutti i dati necessari per il corretto funzionamento dello strumento

di pagamento

prescelto; (ii) mantenere aggiornate le informazioni di pagamento in vista dei successivi rinnovi (per

esempio,

aggiornando i dati della propria carta di pagamento scaduta in vista del pagamento dei successivi rinnovi

contrattuali).

Qualora per qualsiasi motivo il pagamento non andasse a buon fine, il Fornitore si riserva di sospendere

immediatamente

l'Abbonamento fino al buon fine dell'operazione di pagamento; trascorsi inutilmente 3 giorni senza che il

pagamento

abbia avuto esito positivo, è facoltà del Fornitore recedere dal contratto con effetti immediati.

Pagamenti all'interno dell'applicazione IOS

5.7 In caso di acquisto dell'Abbonamento mediante l'Applicazione per dispositivi IOS, il pagamento è gestito

interamente

attraverso la piattaforma App Store fornita dal gruppo Apple. Il pagamento del corrispettivo è

automaticamente

addebitato sull'Apple ID account dell'Utente al momento della conferma dell'acquisto. Gli abbonamenti

proposti sono

soggetti al rinnovo automatico e all'addebito periodico del corrispettivo. L'Utente può disattivare

l'abbonamento fino a

24h prima della scadenza del periodo di abbonamento in corso. In caso di mancata disattivazione,

l'abbonamento si

rinnova per un eguale periodo e all'Utente viene addebitato lo stesso importo sul suo account Apple.

L'Utente può

gestire e disattivare il proprio abbonamento direttamente dal proprio profilo su App Store. Per maggiori

informazioni al

riguardo: https://www.apple.com/it/legal/terms/site.html. Il Fornitore non è responsabile per eventuali

disservizi della

piattaforma App Store.

6. Promozioni

6.1 Il Fornitore può a sua discrezione offrire agli Utenti delle promozioni sotto forma di sconti o periodi

gratuiti di

fruizione del Servizio.

6.2 Salvo che non sia diversamente specificato nella pagina di offerta della promozione, l'adesione a una

promozione

comporta, alla sua scadenza, l'attivazione automatica del Servizio a pagamento con addebito periodico del

corrispettivo

in base al contenuto del pacchetto di volta in volta selezionato dall'Utente.

6.3 L'Utente ha la facoltà di disattivare il Servizio in qualunque momento prima della scadenza del periodo

di prova

attraverso una delle modalità indicate nel precedente articolo 3).

7. Obblighi e garanzie dell'Utente

7.1 L'Utente dichiara e garantisce:

- di essere maggiorenne;

- di sottoscrivere l'Abbonamento per scopi estranei ad attività professionali, imprenditoriali, artigianali

o commerciali

eventualmente svolte;

- che tutti i dati forniti per l'attivazione dell'Abbonamento sono corretti e veritieri;

- che i dati forniti saranno mantenuti aggiornati per l'intera durata dell'Abbonamento.

7.2 L'Utente si impegna al pagamento del corrispettivo in favore del Fornitore nella misura e con le

modalità definite

nei precedenti articoli.

7.3 L'Utente si impegna ad utilizzare l'Abbonamento e i suoi contenuti a titolo esclusivamente personale, in

forma non

collettiva e senza scopo di lucro; l'Utente è inoltre responsabile per qualsiasi uso non autorizzato

dell'Abbonamento e

dei suoi contenuti, ove riconducibile all'account dell'Utente medesimo; per questo motivo l'Utente si

impegna ad

assumere tutte le precauzioni necessarie per mantenere riservato l'accesso all'Abbonamento attraverso il

proprio account

(per esempio, mantenendo riservate le credenziali di accesso ovvero segnalando senza ritardo al Fornitore

che la

riservatezza di tali credenziali risulta compromessa per qualsiasi motivo).

7.4 La violazione degli obblighi stabiliti nel presente articolo conferisce al Fornitore il diritto di

risolvere

immediatamente il contratto ai sensi dell'articolo 1456 del codice civile, fatto salvo il risarcimento dei

danni.

8. Tutela della proprietà intellettuale e industriale

8.1 L'Utente riconosce e accetta che i contenuti dell'Abbonamento, sotto forma di testi, immagini,

fotografie, grafiche,

disegni, contenuti audio e video, animazioni, marchi, loghi e altri segni distintivi, sono coperti da

copyright e dagli

altri diritti di proprietà intellettuale e industriale di volta in volta facenti capo al Fornitore e ai suoi

danti causa

e per questo si impegna a rispettare tali diritti.

8.2 Tutti i diritti sono riservati in capo ai titolari; l'Utente accetta che l'unico diritto acquisito con

il contratto

è quello di fruire dei contenuti dell'Abbonamento con le modalità e i limiti propri del Servizio. Fatte

salve le

operazioni di archiviazione e condivisione consentite dalle apposite funzionalità del Servizio, qualsiasi

attività di

riproduzione, pubblica esecuzione, comunicazione a terzi, messa a disposizione, diffusione, modifica ed

elaborazione dei

contenuti è espressamente vietata.

8.3 La violazione degli obblighi stabiliti nel presente articolo conferisce al Fornitore il diritto di

risolvere

immediatamente il contratto ai sensi dell'articolo 1456 del codice civile, fatto salvo il risarcimento dei

danni.

9. Manleva

9.1 L'Utente si impegna a manlevare e tenere indenne il Fornitore contro qualsiasi costo – inclusi gli

onorari degli

avvocati, spesa o danno addebitato al Fornitore o in cui il Fornitore dovesse comunque incorrere in

conseguenza di usi

impropri del Servizio da parte dell'Utente o per la violazione da parte di quest'ultimo di obblighi

derivanti dalla

legge ovvero dai presenti termini d'uso.

10. Limitazione di responsabilità

10.1 Il Fornitore è impegnato a fornire un Servizio con contenuti professionali e di alta qualità; tuttavia,

il

Fornitore non garantisce all'Utente che i contenuti siano sempre privi di errori o imprecisioni; per tale

motivo,

l'Utente è l'unico responsabile dell'uso dei contenuti e delle informazioni veicolate attraverso di

essi.

10.2 L'Utente riconosce e accetta che, data la natura del Servizio e come da prassi nel settore dei servizi

della

società dell'informazione, il Fornitore potrà effettuare interventi periodici sui propri sistemi per

garantire o

migliorare l'efficienza e la sicurezza del Servizio; tali interventi potrebbero comportare il rallentamento

o

l'interruzione del Servizio. Il Fornitore si impegna a contenere i periodi di interruzione o rallentamento

nel minore

tempo possibile e nelle fasce orarie in cui generalmente vi è minore disagio per gli Utenti. Ove

l'interruzione del

Servizio si protragga per oltre 24 ore, l'Utente avrà diritto a un'estensione dell'Abbonamento per un numero

di giorni

pari a quello dell'interruzione; in tali casi, l'Utente riconosce che l'estensione dell'Abbonamento è

l'unico rimedio in

suo favore, con la conseguente rinunzia a far valere qualsivoglia altra pretesa nei confronti del

Fornitore.

10.3 L'Utente riconosce e accetta che nessuna responsabilità è imputabile al Fornitore:

- per disservizi dell'Abbonamento derivanti da malfunzionamenti di reti elettriche e telefoniche ovvero di

ulteriori

servizi gestiti da terze parti che esulano del tutto dalla sfera di controllo e responsabilità del Fornitore

(per

esempio, disservizi della banca dell'Utente, etc...);

- per la mancata pubblicazione di contenuti editoriali che derivi da cause di forza maggiore.

10.4 In tutti gli altri casi, l'Utente riconosce che la responsabilità del Fornitore in forza del contratto

è limitata

alle sole ipotesi di dolo o colpa grave.

10.5 Ai fini dell'accertamento di eventuali disservizi, l'Utente accetta che faranno fede le risultanze dei

sistemi

informatici del Fornitore.

11. Modifica dei termini d'uso

11.1 L'Abbonamento è disciplinato dai termini d'uso approvati al momento dell'acquisto.

11.2 Durante il periodo di validità del contratto, il Fornitore si riserva di modificare i termini della

fornitura per

giustificati motivi connessi alla necessità di adeguarsi a modifiche normative o obblighi di legge, alle

mutate

condizioni del mercato di riferimento ovvero all'attuazione di piani aziendali con ricadute sull'offerta dei

contenuti.

11.3 I nuovi termini d'uso saranno comunicati all'Utente con un preavviso di almeno 15 giorni rispetto alla

scadenza del

periodo di fatturazione in corso ed entreranno in vigore a partire dall'inizio del periodo di fatturazione

successivo.

Se l'Utente non è d'accordo con i nuovi termini d'uso, può esercitare la disdetta secondo quanto previsto al

precedente

articolo 3.

11.4 Ove la modifica dei termini d'uso sia connessa alla necessità di adeguarsi a un obbligo di legge, i

nuovi termini

d'uso potranno entrare in vigore immediatamente al momento della comunicazione; resta inteso che, solo in

tale ipotesi,

l'Utente potrà recedere dal contratto entro i successivi 30 giorni, con il conseguente diritto ad ottenere

un rimborso

proporzionale al periodo di abbonamento non goduto.

12. Trattamento dei dati personali

12.1 In conformità a quanto previsto dal Regolamento 2016/679 UE e dal Codice della privacy (decreto

legislativo 30

giugno 2003, n. 196), i dati personali degli Utenti saranno trattati per le finalità e in forza delle basi

giuridiche

indicate nella privacy policy messa a disposizione dell'Utente in sede di registrazione e acquisto.

12.2 Accettando i presenti termini di utilizzo, l'Utente conferma di aver preso visione della privacy policy

messa a

disposizione dal Fornitore e di averne conservato copia su supporto durevole.

12.3 Il Fornitore si riserva di modificare in qualsiasi momento la propria privacy policy nel rispetto dei

diritti degli

Utenti, dandone notizia a questi ultimi con mezzi adeguati e proporzionati allo scopo.

13. Servizio clienti

13.1 Per informazioni sul Servizio e per qualsiasi problematica connessa con la fruizione dello stesso,

l'Utente può

contattare il Fornitore attraverso i seguenti recapiti: help@newslist.it

14. Legge applicabile e foro competente

14.1 Il contratto tra il Fornitore e l'Utente è regolato dal diritto italiano.

14.2 Ove l'Utente sia qualificabile come consumatore, per le controversie comunque connesse con la

formazione,

esecuzione, interpretazione e cessazione del contratto, sarà competente il giudice del luogo di residenza o

domicilio

del consumatore, se ubicato in Italia.